Tagged: scada

SANS ICS Security Summit Notları

Bu yıl 12.si Orlando’da düzenlenen SANS ICS Summit’e katılma fırsatı yakaladık. Zirveye ilişkin notlarımız aşağıdaki gibidir.

SANS ICS Summit en yalın haliyle, endüstriyel kontrol sistemlerine (EKS/ICS/SCADA) yönelik çalışma yapan siber güvenlik uzmanlarının, altyapı yöneticilerinin, teknik uzmanların iki günlük konferans süresince hem konferans üzerinden hem de özel olarak belirlenmiş tanışma oturumları ile bilgi paylaşımını amaçlamaktadır. Zirve’nin bir diğer avantajı ise özellikle EKS/SCADA Siber Güvenlik eğitimlerinin toplu olarak sunulması.

Zirvede tartışılan konuları gruplarsak aşağıdaki başlıkların öne çıktığını söyleyebiliriz.

1- EKS/ICS/SCADA Siber Güvenlik Yönetimi ve Yönetişimi

2- EKS/ICS/SCADA Siber Olaylara Müdahale Altyapılarının Kurulumu ve Yönetimi

3- Kamu ve Özel sektör etkileşimi

4- Güvenli protokollerin oluşturulması

5- IoT ve I2oT (Industrial IoT) güvenliği

Zirve’nin ağırlıklı gündeminin ve ara oturumlarda görüşülen en önemli konunun siber olaylara müdahale, olay koordinasyonu ve tatbikatlar olduğunu söylemek yanlış olmayacaktır.

EKS Siber güvenliği tarafında en gelişmiş hatta öncü pazar olan Kuzey Amerika’da, farkındalığı en yüksek olan sektör Enerji ve Enerji içerisinde de Elektirik üretim ve dağıtım endüstrisi. Bu nedenle, Zirve sırasında Elektrik Sektörüne yönelik özel bir ilgi ve bunun neticesi olarak özel bir içerik olduğunu belirtmekte fayda var. Bu konuya yönelik ek oturumlar düzenlendi. Bu oturumlardan bazılarının başlıkları şöyle: “Electricity Information Sharing and Analysis Center (E-ISAC) Cyber Risk Preparedness Assessment Training” ve “Resiliency in the Electricity Subsector: Information Sharing and Exercises against Black Sky Events”. Söz konusu alanda, bilgi paylaşım mekanizmalarının kurulması ve kademeli olay müdahalenin gerçekleştirilmesi için uzun soluklu projeler ve çalışmalar mevcut.

Zirve katılımcılarının büyük çoğunluğunun Amerika’dan olduğunu gördük. Bu özel ilginin nedeninin, özellikle enerji sektörüne yönelik düzenlenen regülasyonlar olduğunu söylemek yanlış olmayacaktır. Avrupa’nın da bu alanda regülasyon hazırlıkları olsa da, şu an ve yakın gelecekte EKS/SCADA’ya ilişkin siber güvenlik konusunda Amerika’nın bu alanda öncülük yapmaya devam edeceği görülüyor. Yine de EKS siber güvenliği, BT siber güvenlik alanına göre oldukça yeni. Bu fırsat regülasyonlar ve insan kaynağı yatırımları ile desteklendiğinde, ulusal güvenlik için de büyük önem arz eden bu konuda ülke olarak bilgi ihraç eden ve konuya liderlik eden bir konuma yükselmemiz uzak bir ihtimal olarak görünmüyor.

Endüstriyel Otomasyon ve Kontrol Sistemleri Sertifikasyon Kılavuzu

Endüstriyel Otomasyon ve Kontrol Sistemleri sertifikasyon dokümanı yayımlandı. İlgili dokümana buradan erişebilirsiniz.

Dangers of Dual-Ethernet Interface on ICS-SCADA Networks

It is always hard to balance business operation with security and it is even harder for ICS-SCADA networks since they are designed for continuous business operations. Sometimes security officers are not able to implement their solutions into ICS-SCADA networks because of the business needs therefor compensative controls are the best option to apply such as designing isolated networks.

All castles have a weak entry point to conquer so isolated networks have weaknesses also. Actually most of the isolated networks are not isolated as desired. There are lots of scenarios get into ICS-SCADA network. My favourite is taking advantage of dual-ethernet interface bridging. It is one of greatest sin for ICS-SCADA networks. I think, engineers and operators are not aware of its risk. Dual interfaces allow attackers to access restricted networks. It is an undeniable fact that it is a great opportunity to access networks using one simple workstation without further authorization and authentication but it is only raising risk for critical infrastructure.

How to detect dual interfaces?

Black-Box

1-Using SNMP Read(If applicable)

2-Exploit(OS,Application etc) (If applicable)

Grey-Box

1-Analyze Layer2 device configuration and map all directly connected devices

White-Box

1-OS Audit with administrative privileges

2-Physical audit

Conclusion & Solutions

It is highly critical to protect isolated network to reduce attack surface.There are some solutions to avoid/mitigate this risk.

1-Do net let users to change network settings (Remove local admin privileges)

2-Implement network access controls (using NAC solutions, port security etc)

3-Monitor assets

4-Implement VLANs and control traffic between VLANs

Common Pentest Scoping Mistakes for ICS-SCADA

Cyber criminals are interested in critical infrastructures more than ever before therefor cyber threats are raising dramatically for critical infrastructures. Catastrophic attacks are just a matter of time so we need realistic risk assessments and penetration tests.

My major concern is not only how (methodologies) but also what (scope) about ICS-SCADA penetration tests and audits. There are some common mistakes about scoping penetration tests;

1-Excluding ICS-SCADA components

Most of the penetration tests and audits are missing ICS-SCADA networks and components. This means most of the threats&risks are missing related to ICS-SCADA. I understand the logic behind this behavior. Nobody wants to their core operation shut down during an audit/pentest but this risk is always on the table and you can not avoid this risk with just closing your eyes. Ignorance is not blessing for critical infrastructure. To be honest real intruders will have no mercy.

2-Excluding supportive ICS-SCADA components

There is an another common mistake related to scoping a pentest is excluding supportive ICS-SCADA networks. What I mean by that it is not enough to include core operation ICS-SCADA networks for example power generation is much more than turbines. Remember, we are responsible for whole operation. It should be up and running whenever we need.

3-Missing Network and Connections

Penetration testers and auditors should not be rely on topologies, network diagrams, and IP Blokcs. All possible connections and networks should be identified. This task requires configuration analysis, site visits, firewall analysis and more.

Conclusion

Penetration test/audit scope is highly critical to identify what to protect. All critical infrastructure networks and components should be in audit scope.

Tek Bir Siber Saldırı ile Tüm Enerji Altyapısını Devre Dışı Bırakmak Mümkün Mü?

Enerji güvenliği son dönemde bir çok ülkenin gündemini meşgul ediyor. Enerji iletim güvenliğinde en temel noktalardan birisi de hiç şüphesiz ilgili altyapıların siber güvenliğidir. Enerji güvenliği kendi içerisinde bir çok alt başlığı barındırıyor. Ülkemizde son dönemde yaşanan büyük çaplı elektrik kesintileri acaba siber saldırı kaynaklı mı sorusunu akıllara getiriyor. Bu durumun bilgi güvenliği farkındalığının geniş kitlelere ulaşması bakımından olumlu bir faydası olmakla birlikte yanlış bir algı yaratması da muhtemel.

Yazının devamına buradan erişebilirsiniz.

Taking Full Control of SCADA HMI Workstation

This is one of the questions I have been hearing lately. Can an operator take full control of SCADA Human Machine Interface (HMI)? The answer is yes. But how? There are various methods to accomplish this but on this post I will mostly focus on physical attacks so before reading further I should warn you about there is nothing new in town. I will be talking about known methodologies and their effect on SCADA environment.

By the way, what is the HMI? HMI is mostly a desktop application allows engineers and operators to monitor critical infrastructure field devices such as power plants. Some HMI application also can update/control data or field devices. You may be thinking what is the risk about taking full control of HMI workstation. It really depends on environment but following scenarios are real.

Following scenarios are extremely dangerous on alive system. It is your own risk to take a shot!

1-Privilege escalation

2-Unauthorized access to critical HMI functions

3-Denial of Service (Workstation)

4-Accessing SCADA Network and deploying complicated attacks.

So here are methodologies.

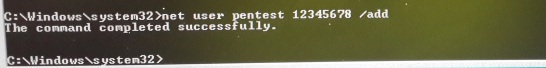

Method 1: Using Windows 7 Misconfiguration

Since most ICS/SCADA network has legacy systems such as Windows XP. Following years most ICS/SCADA workstations will be Windows 7

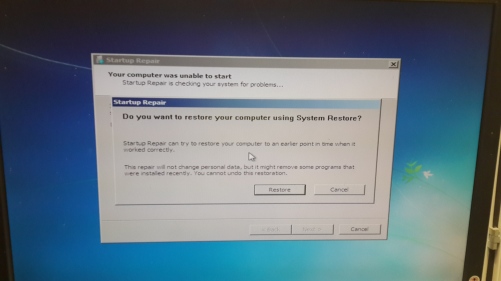

Step 1: Force Operation System to shutdown multiple time.

Step 2: Go into Repair mode

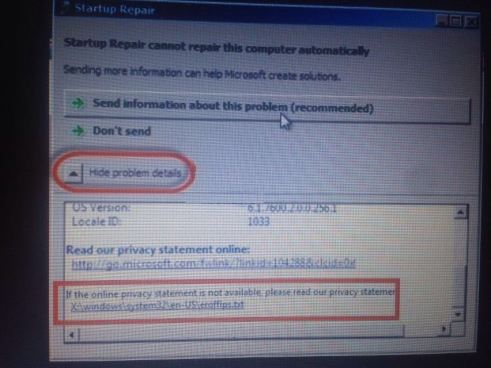

Step 3: Click Hide Problem Details and save error details

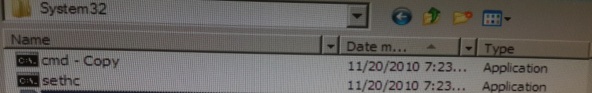

Step 4: Replace cmd.exe to sethc.exe

Step 5: Restart computer

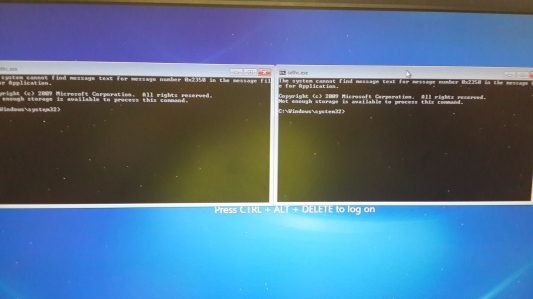

Step 6: Call stick key method, simply press shift 5 times

Step 7: Yay! Command prompt. Add your user. Change your user group to administrators add remote desktop users and so on. Use your imagination.

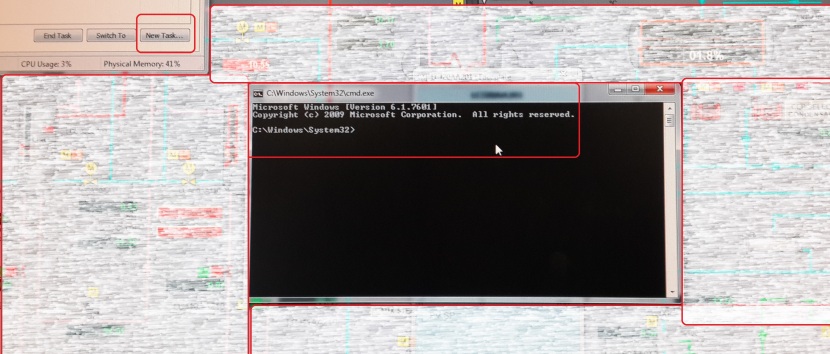

Method 2: Using Operating System ShortCuts

People love shortcuts since most HMI runs on windows, there are some useful short cuts!

1-Step 1: Try out all possible keyboard combination

2-Step 2: There are some nice most used short cuts can be useful for testing.

Windows+Lock

Windows+B

CTRL+ALT+DEL

Using this method. Go to task manager. Click for a new task. Run cmd.exe

Method 3: Using Bootable Flash Disk

There is nothing special in this method also. Simply prepare a bootable flash disk and restart workstation, during boot option run workstation from your bootable flash disk. Now you can access entire disk.

Conclusion&Mitigation

To be successful on these methods attacker should have physical access to workstation. It is not likely but possible. Be aware that one of your operator can harm your business.

- Harden your workstation OS

- Disallow USB for data transfer

- Restrict physical access to workstations. Only allow access to HMI Monitors

- Disable shortcuts

- Implement effective log management on workstations

- Consider BIOS security implementations

Diğer Yazılar: “Kritik Altyapı/ICS-SCADA Güvenliği için 19 Temel Adım”

Kritik altyapılarda (ics/scada)güvenliği sağlamak adına gerekli 19 temel adım yazısına bu linkten erişebilirsiniz.

Diğer Yazılar: “Kritik Altyapılar ve Güvenlik”

Kritik altyapılar (ics/scada) ve güvenlik yazı dizisi birinci bölümüne bu linkten ulaşabilirsiniz.