1.2 Proje Ekibini Belirleme Paradoksu

Tümleşik zafiyet yönetimine ilişkin yazının ilk bölümüne bu bağlantıdan erişebilirsiniz.

Proje ekibinin belirlenmesi yeterli uzman sayısının azlığı ve kaynak yetersizliği sebebiyle tam verimli şekilde işletilememektedir. Kısa bir süreliğine bu problemi göz ardı ederek proje ekibini belirlemeye çalışalım.

Her ne kadar uygun rol ve yetkide kişileri atamak kolay bir adım gibi görünse de karmaşık ve büyük organizasyonlarda istenilen sonuçları elde edebilmek için ekip üyelerinin kişisel ve karakter özellikleri de önem taşımaktadır. Öncelikle proje süresince kaşılaşacağımız karakterleri ve projeye etkilerini anlamaya çalışalım.

1.2.1 Sabırsızlar

Güvenlik operasyonlarının kurulması ve işletimi iş operasyonları devam ettiği sürece devam edecek bir süreçtir. Bu bağlamda bugünden yarına hızlı değişimi arzu edenlerin hatalı kararlar vermesi ve ekibi hataya sürüklemesi kaçınılmazdır. Proje yönetiminde ve teknik analizlerde sabır en önemli başarı faktörüdür. Proje süresince e-postalarınız cevaplanmayacak, toplantılarınız ısrarlı şekilde ertelenecek, tespit edilen bulguları çözecek kişilerin yoğunlukları hiç azalmayacak, teknik ekibin motivasyonu düşecek ve güvenlik ekibi olarak, diğer ekiplerin başına sürekli iş çıkartan bir ekip olma algısı uzun süre kıralamayacaktır.

1.2.2 Çok konuşkanlar

Bilgi güvenliğine ilişkin projelerde çalışan ekip üyeleri ketum olabilmelidir. Elde edilen bulgular ve devam eden süreçler hakkında sürekli olarak ilgili ilgisiz kişilere her türlü detayı anlatan ve bunu gösteriş amacıyla yapan kişiler proje bünyesine dahil edilirken temkinli davranmalıdırlar.

1.2.3 Risk Sevenler

Proje süresince belirli noktalarda risk almak elzem olacaktır. Bununla birlikte yerli yersiz risk alan ve projeyi maceraya sürükleyen kişiler dizginlenmelidir. Herhangi bir aksiyon almadan veya aksiyonsuzluk kararı vermeden önce tüm olası sonuçlar masaya yatırılmalıdır.

1.2.4 “Bunu hep böyle yapmıştık”cılar

Alışkanlıkların değiştirilmesi beraberinde bir direnç doğuracaktır. Uzun yıllar organizasyon bünyesinde görev alan çalışanların yenilikler karşısında direnç göstermesi ve olası ilerleme fırsatlarını baskılaması muhtemeldir. Süreçler geliştirilmezse kuruluş yeni bir şey kazanmayacak tabiri caizse eski tas eski hamam işlerini yürütecektir. Özellikle kuruluş bünyesinde belirli bir kıdemde olan, egosu yüksek teknik uzmanlar veya önyargılı kimselerin bu tavrı takınması muhtemeldir. Öte yandan kuruluş bünyesinde belirli süre görev almış uzmanların uyarı ve eleştirileri dikkatle analiz edilmeli ve olası direnç noktaları belirlenmelidir.

1.2.5 Dikkati Dağınıklar

Her konuya yetişmeye çalışan proje ekip üyeleri kısa vadede projeyi hızlandırsalar dahi uzun vadede ekip içerisinde başarısız olmaları muhtemeldir. Teknik çalışmalarda bir konuya odaklanma ve çözüm üretene kadar konunun takipçisi olmak kritik derecede önemlidir. Bu sebeple uzun kişiler proje süresince en çok ihtiyaç duyulan kişiler olacaktır.

1.2.6 “O iş öyle olmaz”cılar

Bu sözü sıkça duyacaksınız o sebeple kendi içinizden de tekrar etmeniz faydalı olabilir. Yapıcı eleştirileri bir kenara bırakırsak yapılacak çalışmalara ilişkin sürekli olumsuz görüş bildiren ve bir haliyle arka planda süreçleri baltalayan veya kasıtlı iş yavaşlatma uygulayan ekip üyelerini projeden mümkün olduğunca uzak tutmak gerekebilir.

1.2.7 Sorumluluktan kaçanlar

Yapılan işler süresince sürekli insiyatif almaktan kaçınıp sorumluluğu sürekli paylaşmak isteyen ekip üyeleri uzun vadede diğer ekip üyelerine ek yük getirecektir. Öte yandan uygun görevler için kişilerin yetkilendirilmesi ve karar alabilmelerinin de önü açılması gereklidir. Sorumlulukla birlikte yetki verilmemesi son derece tehlikeli bir durumdur.

1.2.8 Negatifler

Bilgi güvenliğinin temel felsefesi olumsuz ve negatif düşünebilme sanatıdır. Unutulmamalıdır ki her sistem, altyapı ve insan zaaftır. Önemli olan o zaafın tespit edilebilmesidir. Bu tespit süresince negatif düşünerek olası hataları tespit etmek gerekir bununla birlikte bu negatif bakış yaklaşımı teknik çalışmalarla sınırlı kalmalıdır. Bu sınır aşıldığında tüm çalışma sırasında olası felaket senaryolarından ekipler çalışamaz hale gelebilir o sebeple negatif ekip üyelerini sınırlamak faydalıdır.

1.2.9 Teknik Gurular

Proje süresince en çok bu grubun gönlü hoş tutulmalıdır. Teknik guruların tecrübeleri ve tespitleri son derece önemlidir fakat teknik gurular yapıları gereği çok teknik detaylara inmesi muhtemeldir. Bu durum tatlı su bataklığına yavaş yavaş gömülme halini alabilir. Bu durumda teknik ekibin çırpındıkça batması muhtemeldir. O sebeple teknik guruların hedef odaklı sınırlandırılması proje süresince katkı sağlayacaktır.

1.2.10 Gelenekseller

Kuruluş bünyesinde uzun süre belirli görevlerde çalışan kişiler şüphesiz ki proje açısından büyük avantajdır. Fakat bu kişilerin aşırı geleneksel olması özellikle danışmanlarla koordinasyonda aksaklıklara yol açabilir. Bilgi güvenliği konusunda çalışan kişilerin rahat çalışması ve özgür bırakılması son derece önemlidir. Bu sebeple geleneksel yaklaşıma sahip kişilerin danışmanlarla çatışma yaşaması olasıdır. Teknik çalışanlarla geleneksel yapıya sahip kişiler arasında denge kurabilecek proje yöneticilerinin etkin görev alması gerekecektir.

1.2.11 “Too many chiefs but now enough indians”

Proje süresince elini operasyonlarla kirletecek saha/görev adamlarına ihtiyaç olacaktır ama her nasılsa zamanla tüm ekip üyeleri acaba iş yapmadan bu projeyi nasıl yönetirim hissine kapılacaktır. Ekip üyelerinin proje yönetmesinde hiçbir sakınca yoktur fakat yirmi proje sorumlusu bir teknik adamın çıktısını organize ediyorsa ciddi bir problem vardır. Proje süresince uygun sayıda ve yetenekte teknik operasyonları yürütecek ekip üyelerinin görevlendirilmesi elzemdir.

1.2.12 “Game of Thrones”

Hangi ekip bünyesinde olursa olsun insanın olduğu her yerde güç savaşlarının yaşanması muhtemeldir. Güç savaşlarının ekip dengesini ve uyumunu bozacağı unutulmamalıdır. Öte yandan bazı ekipler içerisinde belirli seviyede rekabet desteklenmektedir. Bu durum tamamıyla kurum kültürü ile ilişkilidir. Kurum kültürüne uygun olmayan her davranış proje başarısını olumsuz etkileyecektir.

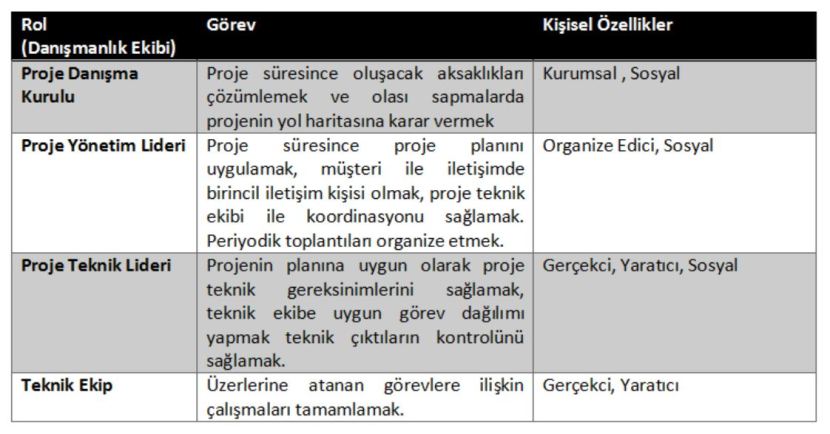

Yukarıda başlıklar halinde karşılaşılması muhtemel özellikleri belirlemeye çalıştık. Uygun yönlendirme ile her kişi proje başarımına katkı sunabilir. Bu noktada hangi grubun hangi riski taşıdığını belirlemek ve uygun aksiyonları yeri geldiğinde alabilmek önem taşıyor. Bu bilgiler ışığında uygulayıcı kuruluş ve danışmanlık ekibi için bu bağlantı ile erişebileceğiniz gruplamaları dikkate alarak danışmanlık ekibi ve uygulayıcı ekip(kurumsal ekip) için 4 seviyeli bir organizasyon yapısı oluşturulmuştur.

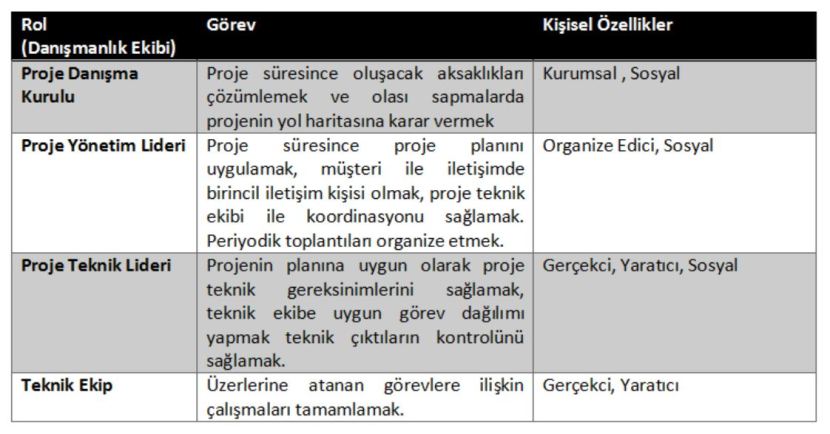

1.2.13 Danışmanlık Ekibi

Danışmanlık ekibi için aşağıdaki gibi dört seviyeli bir üst modelin oluşturulması ilk aşamada faydalı olacaktır.

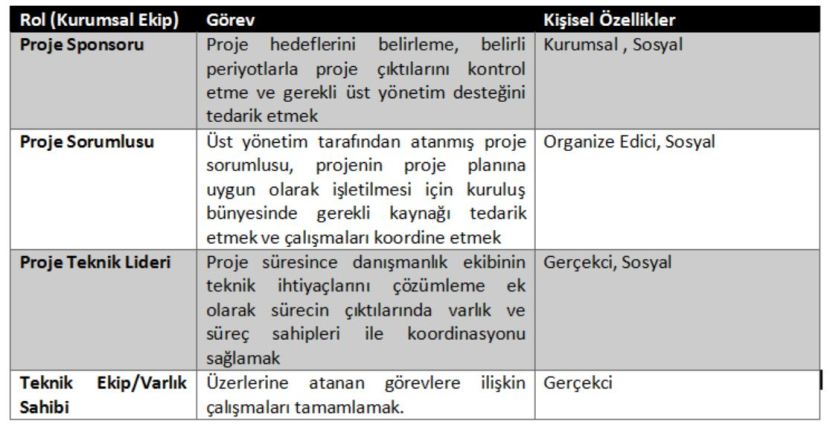

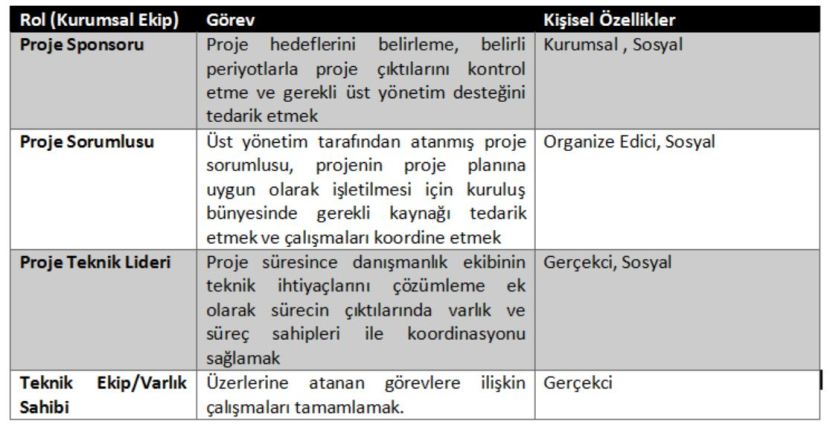

1.2.14 Uygulayıcı Ekip (Kurumsal Ekip)

Uygulayıcı ekip için aşağıdaki gibi dört seviyeli bir üst modelin oluşturulması ilk aşamada faydalı olacaktır.